البرمجيات الخبيثة (Malware)

من منا لم يسمع من قبل بمصطلح الفيروسات؟ ومن منا لم يعاني مرة أو أكثر من مهاجمة فيروس لجهازه الالكتروني وتدمير ملفات هامة جداً كانت على ضمنه؟، الإجابة غالباً جميعنا!. ماذا لو عرفت الآن أن هذا الفيروس هو جزء لا يتجزأ من مصطلح البرمجيات الخبيثة (Malware)! وكما يُقال لتحارب عدوك يجب أن تعرفه أولاً. ولذلك يعد الاستيعاب الكامل لمصطلح البرمجيات الخبيثة ضرورة ومهمة كبيرة تقع على عاتقنا جميعاً، وذلك بهدف حماية أجهزتنا وبياناتنا الهامة من التخريب أو الاختراق الذي يمكن أن تسببه هذه البرمجيات.

تعريف البرمجيات الخبيثة (Malware)

إن كلمة Malware هي اختصار للعبارة “malicious software” أو “malevolent software” والتي تعني البرمجيات الضارة أو الخبيثة.

البرمجيات الضارة هي برمجيات تم إنشاؤها بواسطة المهاجمين للوصول إلى خصوصية أنظمة الحواسيب وتعطيلها. أو الحصول على المعلومات الحساسة فيها. حيث تظهر هذه البرمجيات على شكل تعليمات برمجية ونصوص بالإضافة إلى برامج أخرى تهدف إلى الإضرار بالحواسيب.

يُشار إلى النظام المُراد اختراق سياسة خصوصيته اصطلاحاً بالهدف، كما تسمى الجهة التي تقوم ببث البرامج الضارة بمنشئ البرامج الضارة. واعتماداً على نوع البرامج الضارة قد تكون مجموعة الأهداف معروفة أو غير معروفة للمنشئ.

تاريخ البرمجيات الخبيثة

يقسم تاريخ البرامج الضارة إلى خمس مراحل، المرحلة الأولى وهي مرحلة ظهور البرامج الضارة للمرة الأولى في الحياة.

ومن ثم تأتي المرحلة الثانية والتي تسمى مرحلة Windows المبكرة. وتتضمن هذه المرحلة أول البرامج الضارة التي ظهرت في نظام التشغيل Windows. بالإضافة إلى ما يسمى بالديدان (Worms) والتي تندرج تحت مسمى البرامج الضارة. ومنها الديدان الأولى للبريد (first mail worms)، وكذلك الديدان الكبيرة (macro worms). حيث تتضمن هذه المرحلة تطور الديدان الشبكية التي ازدادت شهرتها بازدياد تطور الانترنت وانتشاره على مجال واسع.

المرحلة الرابعة هي ظهور الجذور الخفية (rootkit). وفيروسات الفدية (ransomwares) والتي كانت من البرامج الضارة الأشد خطورة. حيث أن الجذور الخفية هي مجموعة من البرامج الضارة المصممة للوصول إلى الجهاز الهدف. ومن ثم تثبيت مجموعة من الأدوات على هذا الجهاز تسمح بوصول مستمر عن بعد من قبل المهاجمين إلى هذا الهدف.

أما فيروسات الفدية فهي نوع من البرامج الضارة المصممة لمنع وصول المستخدم إلى النظام الخاص به حتى يتم دفع رسوم فدية لمنشئ برامج الفدية.

وقد كانت هذه الفيروسات من أخطر البرمجيات الموجودة قبل عام 2010. ومن ثم جاءت البرامج الضارة والتي تم إنشاؤها للتجسس الافتراضي والتخريب. تم إنشاء هذه البرامج بواسطة أجهزة سرية في بعض البلدان. وهذه هي المرحلة الأخيرة من تطور البرامج الضارة التي نشهدها الآن.

أنواع البرمجيات الخبيثة

تقسم البرامج الضارة في فئات اعتماداً على طريقة إدخالها في النظام المستهدف ونوع انتهاك السياسة الذي من المفترض أن تسببه إلى:

1-الفيروس (Virus)

برنامج ضار يقوم بالانتشار من جهاز حاسوب إلى آخر. وذلك عن طريق تضمين نسخ منه في ملفات. حيث يتم نقل هذه الملفات إلى حاسوب آخر سليم بطرق نقل متنوعة. كما تسمى طريقة نقل الفيروس “ناقل الفيروس”. حيث يتم تضمين هذا الفيروس في ملفات والاعتماد على تبادل هذه الملفات. ويتم ذلك إما عن طريق ما يسمى مستخدم مطمئن (الذي يقوم بنقل ملف من قرص مضغوط يحتوي على البرنامج الضار). أو قد يبدأ النقل عن طريق الفيروس نفسه (كأن يرسل الملف المصاب كملف في البريد الالكتروني على سبيل المثال). كما يمكن حماية جهازك منها عن طريق برامج الحماية من الفيروسات المختلفة.

2-الديدان (Worm)

كما تدعى بالفيروسات المتنقلة، تقوم هذه الفيروسات بنسخ نفسها من أجل الانتقال إلى أجهزة الكمبيوتر الأخرى التي تقع ضمن نفس الشبكة. ويتم ذلك دون الحاجة إلى استخدام الملفات الضارة. وكنتيجة لذلك غالباً ما تستخدم هذه الديدان شبكة الحاسوب لنشر نفسها. وتعتمد في ذلك على إخفاق أنظمة الأمان على الحاسب الهدف.

وبذلك تصل إلى الحاسب، ومن ثم تستخدم هذا الحاسب كمضيف لفحص وإصابة أجهزة الحاسوب الأخرى. وتستخدم هذه الديدان طرقاً متكررة لنسخ نفسها، فضلاً عن ذلك فهي توزع نفسها بناءً على قانون النمو الأسي. والذي يساعدها على التكاثر وبالتالي إصابة عدد كبير من الحواسيب الأخرى في وقت قصير.

تسبب هذه الفيروسات دائماً بعض الضرر للشبكة. حتى لو لم يكن الهدف منها تغيير الأنظمة التي تمر من خلالها، فسوف تسبب من غير شك استهلاك النطاق الترددي للشبكة.

وحتى إن كانت خالية من الحمولة ستسبب حتماً اضطراب كبير عن طريق زيادة حركة مرور الشبكة وغير ذلك.

مثال:

دودة مويس التي أنشأها موريس الذي كان طالباً في معهد ماساتشوستس للتكنولوجيا. وقد حدث ما لم يكن متوقعاً في 2 نوفمبر 1988.

حيث على الرغم من أن موريس لم يقصد أن تكون الدودة مدمرة بشكل فعال وأنه سعى فقط إلى إبراز نقاط الضعف الموجودة في العديد من الشبكات في ذلك الوقت. إلا أن النتيجة غير المقصودة لتشفير موريس أدت إلى أن تكون الدودة أكثر ضررًا وانتشارًا مما كان مخططًا له في الأصل.

ونتيجة لذلك قدر مكتب محاسبة الحكومة الأمريكية تكلفة الضرر بمبلغ 100.000 – 10000.000 دولار.

3-أحصنة طروادة (Trojan horse)

حصان طروادة هو أي برنامج ضار يقوم بتضليل المستخدم بقصده الحقيقي. ويأتي المصطلح من القصة اليونانية القديمة عن حصان طروادة المخادع الذي أدى إلى سقوط مدينة طروادة.

تعتمد فيروسات أحصنة طروادة على خداع المستخدم عبر الشبكة بطرق تبدو غير ضارة للمستخدم. كأن يطلب من المستخدم ملئ نموذج أو الكبس على بعض الإعلانات على مواقع التواصل الاجتماعي على سبيل المثال.

وبعد ذلك سوف يقوم الفيروس بالوصول التام غير المصرح به إلى حاسوب الضحية. وبالتالي التحكم بالمعلومات الحساسة وذلك من خلال وحدة التحكم المتصلة مع الفيروس. حيث أنه على عكس الديدان والفيروسات بشكل عام لا تقوم فيروسات أحصنة طروادة بحقن نفسها ضمن الملفات أو نشر نفسها بطرق أخرى.

مثال:

كشف تقرير صادر عن Channel News Asia بأن أجهزة الكمبيوتر والخوادم في مجلس النواب في البرلمان قد أصيبت بفيروس حصان طروادة بعد أن فتح أحد السياسيين مرفقًا بالبريد الإلكتروني وذلك في يوليو عام 2011.

4-قنبلة المنطق (Logic bomb):

هي تعليمات برمجية يتم إدخالها عن قصد في النظام البرمجي لكي تؤدي وظيفة محددة في وقت محدد مسبقاً. أو عند استيفاء شروط محددة. ولكي تعتبر الفيروسات قنبلة منطقية يجب أن تحتوي على حمولة غير معروفة وغير مرغوبة من قبل الهدف.

مثال :

في 20 مارس 2013 ، في هجوم على كوريا الجنوبية. أصابت قنبلة منطقية (Logic bomb) آلات ومسحت محركات الأقراص الصلبة وسجلات التمهيد الرئيسية لثلاثة بنوك على الأقل وشركتين إعلاميتين في وقت واحد.

5-فيروس الأرنب (Rabbit):

كذلك تدعى في بعض المراجع بالقنابل الشوكية Fork bomb attack.

هو عبارة عن هجوم يهدف إلى الإضرار بالنظام وإخراج الخدمة عن العمل عن طريق استنفاذ موارد الشبكة (كل هجوم يهدف للإضرار بالنظام يسمى عادة هجوم DoS). ويتم ذلك من خلال عملية تعيد نفسها (تدعى عملية استخدام استدعاء نظام fork) بشكل متكرر لاستنفاذ موارد النظام المتاحة، مما يؤدي إلى إبطاء النظام أو تعطله بالكامل.

في هذا الهجوم تستهلك العمليات التي تكرر نفسها ذاتياً موارد النظام. مما يحظر تشغيل البرامج ويمنع إنشاء العمليات الجديدة في النظام. بالإضافة إلى ذلك يتم تجاهل مدخلات لوحة المفاتيح خلال هذا الهجوم مثل محاولة تسجيل الخروج. ومن ثم يتم قفل النظام بالكامل.

ونظراً لأن هذه العمليات تستهلك وحدة المعالجة المركزية. كنتيجة يتم استهلاك موارد النظام قبل وقت طويل من الوصول إلى الحد الأقصى المسموح به من العمليات ضمن هذا النظام. وهذا ما يسبب “ذعر النواة” والذي يعني أن نظام التشغيل الأساسي يصبح عاجزاً عن التعامل مع الأعطال.

غالباً، لا تتوقف هذه العمليات إلا بعد إعادة تشغيل الجهاز. وقد تؤدي إلى فقدان البيانات بشكل كبير.

6-فيروس الباب الخلفي (Backdoor)

هو نوع من البرامج الضارة تعمل على إلغاء إجراءات المصادقة المستخدمة للوصول إلى النظام.

ونتيجة لذلك، ستُمنح هذه الفيروسات أمر التحكم عن بعد بالموارد الموجودة داخل التطبيقات مثل قواعد البيانات. بالتالي سوف تمنح منشئ الفيروس القدرة على التحكم بالنظام عن بعد وإصدار الأوامر وتحديث البرامج الضارة.

كشف البرمجيات الخبيثة

هو عبارة عن استخدام بعض التقنيات لكشف وجود برامج ضارة وذلك بهدف المساعدة في حماية النظام. حيث قد يكون كاشف البرامج الضارة موجوداً أو قد لا يكون موجوداً على النظام الذي تحاول حمايته. وبمجرد أن يتعرف كاشف البرامج الضارة على ما يعتبر سلوكًا ضارًا (سلوكًا غير عادي) والبرنامج قيد الفحص. يمكنه استخدام تقنية الكشف الخاصة به لتحديد ما إذا كان البرنامج ضارًا أم حميدًا.

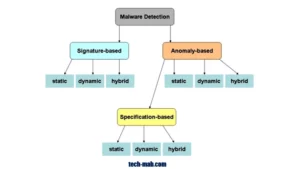

طرق كشف البرمجيات الخبيثة

1-الكشف المعتمد على الشذوذ (Anomaly-based Detection)

يعتمد الكشف القائم على الشذوذ على العمليات التجريبية التي تؤدي إلى التعلم، ويعتمد التعلم على المقارنة بعد معرفة الحالة الطبيعية (معكوس الشذوذ). أي المقارنة بين الحالة الطبيعية (حالة عدم وجود برمجيات ضارة)، وحالة الشذوذ (حدث أو أكثر يحصل نتيجة وجود برامج ضارة).

2-الكشف القائم على المواصفات (Specification-based Detection)

إذاً تستخدم تقنية الكشف القائمة على الشذوذ معرفتها بما يشكل سلوكًا طبيعيًا لتقرير الضرر الناتج عن برنامج قيد الفحص. ويُشار إلى نوع خاص من الكشف المستند إلى الشذوذ بالاكتشاف المستند إلى المواصفات.

تعمل التقنيات القائمة على المواصفات على الاستفادة من بعض المواصفات أو مجموعة من القواعد للسلوك الصالح. وذلك من أجل اتخاذ القرار (يقصد هنا قرار وجود برامج ضارة).

3-الكشف القائم على التوقيع (Signature-based detection)

أما في الكشف القائم على التوقيع، فإن الحالة الشاذة حالة يتم اختبارها وتحديثها من قبل أشخاص والتعبير عنها في ما يسمى “مستودع التوقيع”. فعندما يريد كاشف البرامج الضارة اختبار وجود حالة شاذة (وبالتالي برامج ضارة) سيقوم بالعودة إلى مستودع التوقيع الخاص به.

إذاً المدخل الأول لكاشف البرامج الضارة في حالة الكشف المعتمد على التوقيع يأتي من مستودع التوقيع. أما المدخل الآخر الذي يجب أن يتخذه جهاز الكشف عن البرامج الضارة هو البرنامج الذي يكون قيد الفحص.

وأخيراً يمكن لكل من تقنيات الكشف الثلاث أن تستخدم أحد الأساليب الثلاثة المختلفة: ثابت أو ديناميكي أو هجين.

أعراض ظهور البرمجيات الخبيثة

- زيادة مبالغ بها في استخدام وحدة المعالجة المركزية.

- تقل سرعة العمليات في الحاسوب وكذلك متصفحات الويب.

- حدوث مشاكل متعلقة بالاتصال بالشبكات.

- مشكلة التجمد أو الانهيار.

- ظهور ملفات معدلة أو محذوفة.

- ظهور برامج وأيقونات غريبة على سطح المكتب.

- بعض البرامج تصبح قيد التشغيل أو إيقاف التشغيل حيث أن البرامج الضارة غالباً ما تقوم بإيقاف تشغيل برامج مكافحة الفيروسات والجدار الناري.

- يتم إرسال رسائل من البريد الالكتروني الشخصي دون علم صاحبه (أي يتلقى منك صديق رسالة لم تقم أنت بإرسالها).

- تظهر الكثير من الأنشطة على الشبكة في الوقت الذي أنت لا تستخدم الشبكة فيه.

- تصبح الذاكرة المتوفرة على جهاز الكمبيوتر الخاص بك أقل مما ينبغي أن تكون.

- يتم تغيير أسماء الملفات.

- تظهر ملفات وتختفي دون علمك.

طرق تفادي البرمجيات الخبيثة

يمكننا حماية حاسوبنا من البرمجيات الخبيثة بعدة طرق، منها:

- تثبيت برامج الحماية من البرمجيات الخبيثة.

- توخي الحذر عند التعامل مع ملفات غير معروفة أو غير موثوق فيها بما في ذلك الملفات التي يتم تحميلها من شبكة الانترنت.

- عدم فتح أي بريد الكتروني لا نعرف مرسله.

- يفضل تحميل الملفات من الانترنت من مواقع موثوقة فقط.

- فحص القرص الصلب في جهاز الحاسب الخاص بنا بشكل دوري.

عزيزي القارئ، في حال أعجبتك المقالة لا تنسى الاشتراك بقناتنا على يوتيوب التي توفر كل جديد في مجال الدورات التدريبية التقنية والمجانية بشكل كامل.

كذلك يمكنك تصفح الموقع الخاص بنا للوصول إلى المدونة وقراءة المزيد من المواضيع التقنية، أو التعرف على الدورات التدريبية التي يتيحها الموقع.